Lazarus Group tarnt Job-Angebote: Neue Malware-Kampagne auf npm

Die nordkoreanische Hackergruppe lockt Entwickler mit gefälschten Krypto-Rekrutierungsaufgaben. Eine Analyse der mehrstufigen 'Graphalgo'-Kampagne zeigt, wie die Software-Lieferkette angegriffen wird.

Datum

16. Februar 2026

Key Takeaways:

- Die nordkoreanische Lazarus Group führt eine neue, als "Graphalgo" bekannte Kampagne durch.

- Entwickler werden über gefälschte Krypto-Jobangebote auf LinkedIn, Reddit & Facebook geködert.

- Die Malware wird über scheinbar legitime, aber bösartige Pakete auf npm und PyPI verbreitet.

- Ein Paket namens

bigmathutilserreichte über 10.000 Downloads, bevor ein schädliches Update gepusht wurde. - Das Endziel ist die Installation eines Remote Access Trojaners (RAT) zum Diebstahl von Krypto-Wallets.

Gefälschte Firma, echte Gefahr: So funktioniert die Graphalgo-Kampagne

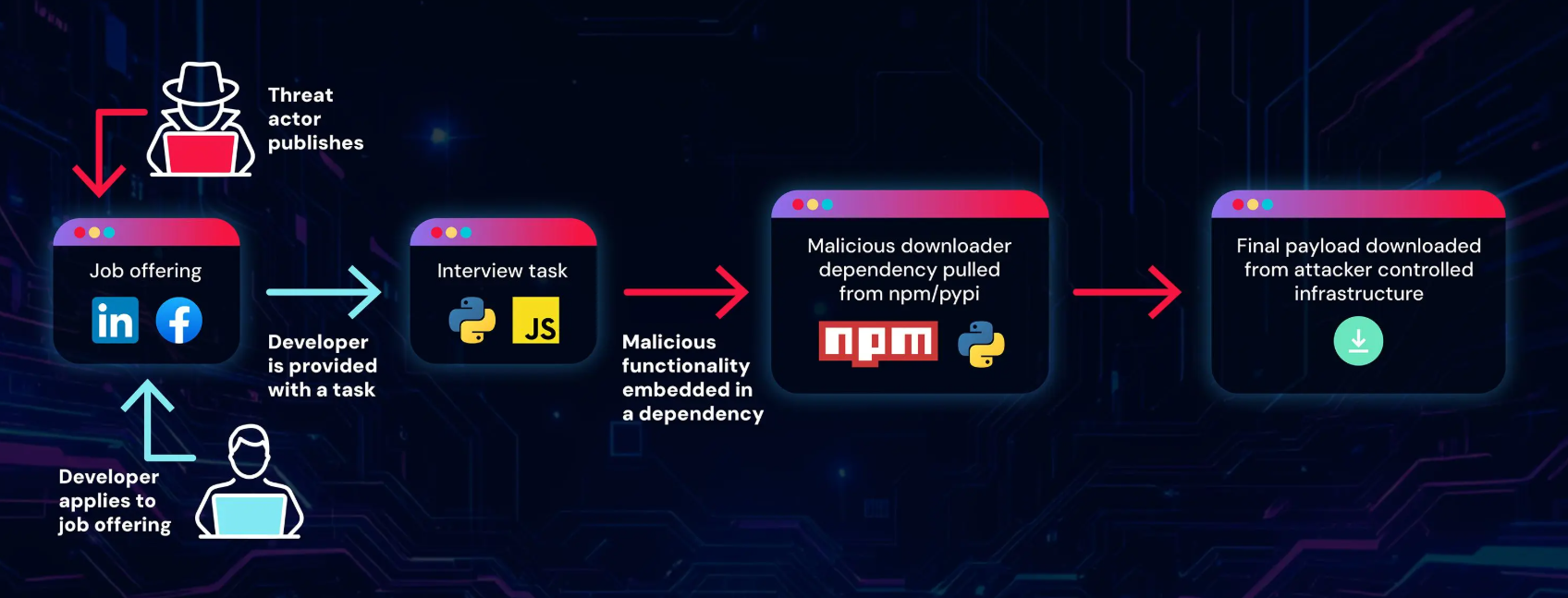

Sicherheitsforscher von ReversingLabs haben eine neue, hochmoderne Angriffswelle entdeckt, die auf JavaScript- und Python-Entwickler abzielt. Die als "Graphalgo" bezeichnete Kampagne wird der nordkoreanischen Hackergruppe Lazarus zugeschrieben und nutzt eine ausgeklügelte, mehrstufige Taktik.

Im Kern steht ein klassisches Social-Engineering-Schema: Die Angreifer geben sich als Personaler einer Blockchain-Firma namens "Veltrix Capital" aus. Mit professionell wirkenden Webseiten und GitHub-Organisationen bauen sie Glaubwürdigkeit auf, bevor sie zum Angriff übergehen.

"Die Kampagne, die das Team 'graphalgo' nannte, ist seit Anfang Mai 2025 aktiv", so der Bericht von ReversingLabs.

Die fünf Phasen des Angriffs

Die Operation ist modular aufgebaut, um auch bei Teilaufdeckung weiterlaufen zu können. Sie gliedert sich in fünf klar definierte Phasen:

Phase 1: Das falsche Unternehmen

Die Angreifer erschaffen eine komplette Fassade. Dazu gehören:

- Eine gefälschte Blockchain-Firma (Veltrix Capital).

- Professionell wirkende Webseiten und GitHub-Organisationen.

- KI-generierte Inhalte, um Vertrauen zu schaffen.

- Bei Verdacht wird einfach eine neue Firma mit neuen Domains hochgezogen.

Phase 2: Die infizierte Bewerbungsaufgabe

Potenzielle Opfer erhalten eine "Coding-Aufgabe" als Teil eines angeblichen Bewerbungsverfahrens. Diese Aufgabe liegt in einem öffentlichen GitHub-Repository.

Das Tückische: Das Projekt hat eine Abhängigkeit (Dependency) zu einem bösartigen Paket auf npm (für JavaScript) oder PyPI (für Python). Sobald der Entwickler die Aufgabe ausführt, wird diese schädliche Dependency installiert und aktiviert.

Phase 3: Die Köder-Ansprache

Die Rekrutierung erfolgt über mehrere Kanäle:

- Direktnachrichten auf LinkedIn.

- Beiträge in relevanten Facebook-Gruppen und Subreddits.

- Teilweise verwenden die Angreifer sogar echte Recruiter-Profile, um glaubwürdiger zu wirken. Bei kritischen Nachfragen zur Firma brechen sie jedoch den Kontakt ab.

Phase 4: Die bösartigen Pakete

Das Herzstück der Lieferketten-Attacke sind die Pakete in den öffentlichen Repositories. Die Forscher beobachteten zwei Arten:

- Frühe Pakete (z.B. mit "graph-" im Namen), die bekannte Bibliotheken imitierten.

- Spätere Pakete (z.B.

bigmathutils), die zunächst harmlos waren und erst in einem späteren Update die Malware nachlieferten. Diese "Trust-Building"-Taktik führte beibigmathutilszu über 10.000 Downloads vor dem schädlichen Update.

Phase 5: Die finale Malware-Payload

Die infizierten Systeme laden schließlich einen Remote Access Trojaner (RAT) herunter. Diese Malware ermöglicht:

- Vollständigen Dateizugriff und -diebstahl.

- Die Ausführung von Befehlen auf dem infizierten System.

- Die Kontrolle über laufende Prozesse.

Besonders brisant: Die Malware sucht aktiv nach Krypto-Wallets wie MetaMask, was auf finanzielle Motive – typisch für Lazarus – hindeutet. Die Kommunikation mit den Command-and-Control-Servern (C2) ist zudem token-geschützt.

Warum die Spur zu Lazarus führt

Die Attribution zur Lazarus Group basiert auf einer Reihe charakteristischer Merkmale, die in früheren Kampagnen der Gruppe beobachtet wurden:

- Die Nutzung von gefälschten Job-Interviews als Einstiegsvektor.

- Der Fokus auf Kryptowährungen als Lockmittel und Ziel.

- Mehrstufige, verschlüsselte Malware mit verzögerten Updates.

- Token-geschützte C2-Kommunikation.

- Zeitstempel, die auf die Zeitzone GMT+9 (Nordkorea/Japan) hindeuten.

"Die Beweise deuten auf eine hochsophistische Kampagne hin. Ihre Modularität, ihre Langlebigkeit, die Geduld beim Aufbau von Vertrauen und die Komplexität der mehrschichtigen Malware weisen auf einen staatlich unterstützten Akteur hin", schlussfolgert der Bericht.

Ein bekanntes Spiel mit neuen Mitteln

Der Missbrauch von Open-Source-Paket-Repositories wie npm und PyPI durch nordkoreanische Akteure ist kein neues Phänomen. Bereits 2023 wurde die "VMConnect"-Kampagne aufgedeckt, bei der gefälschte PyPI-Pakete Malware lieferten.

Die Graphalgo-Kampagne stellt eine Weiterentwicklung dar: Sie kombiniert die Technik der Lieferkettenattacke mit dem psychologisch wirksamen Köder eines verlockenden Jobangebots in der boomenden Krypto-Branche. Die modulare Bauweise erlaubt es den Angreifern, die gefälschten "Frontends" (Firmen, Domains) auszutauschen, während die Backend-Infrastruktur erhalten bleibt.

Da weiterhin neue Paket-Wellen und Payload-Varianten auftauchen, gehen die Forscher davon aus, dass die Operation aktiv und andauernd ist. Für Entwickler ist dies eine deutliche Warnung, die Herkunft von Code-Abhängigkeiten und die Seriosität von unerwarteten Jobangeboten stets kritisch zu hinterfragen.